Die zunehmende Auslagerung von Daten in die Cloud bedingt, dass auch sensible Daten ausgelagert werden. Neben dem Kunden kann u.U. auch der Administrator des Dienstanbieters auf die Daten zugreifen, was zu dem Verlust der Vertraulichtkeit und Integrität der Daten führt. Die alleinige Verschlüsselung der Daten löst dieses Problem allerdings nicht, denn es sollen auch Operationen auf den Daten, wie man sie z.B. von MySQL kennt, durchführbar sein.

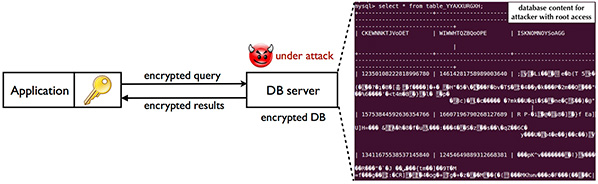

Neben proprietären Lösungen, von denen eine Auswahl vorgestellt wird, zeigt CryptDB, eine quelloffene, suchbare und verschlüsselte Cloud-Datenbank, andere Ansätze auf. Hier sind die Daten komplett verschlüsselt auf dem MySQL-Server gespeichert, was einem kompromittierten Server oder neugierigen Administrator vorbeugen soll, gleichzeitig aber Einschränkungen der Performance und Nutzbarkeit mit sich bringt. Auf Seite des Clients kommt ein MySQL-Proxy zum Einsatz, der mit Hilfe eines Master-Keys Anfragen an den Server verschlüsselt und dessen Antworten entschlüsselt. CryptDB ermöglicht das Ausführen von MySQL-Befehlen auf verschlüsselten Daten.

Die vorliegende Arbeit soll u.a. aufzeigen, ob CryptDB bei einer Problemstellung aus der Praxis angewendet werden kann. Das Szenario sieht den Einsatz von CryptDB in einem medizinischen Kontext vor, in dem Ärzte Tabellen mit Patienten anlegen und verwalten können. Sie selbst haben nur Zugriff auf die Daten ihrer Patienten, jedoch nicht auf die Daten anderer Ärzte. Ein Statistiker soll zudem anonymisiert auf die Daten zugreifen können. Die Umsetzung besteht einerseits aus der Implementierung von CryptDB auf Ubuntu 16.04 und dem anschließenden Anlegen von Daten. Andererseits muss ein Webinterface für den Zugang zur Datenbank entwickelt werden, damit es technisch nicht-versierten Anwendern möglich ist, Daten einfach einzugeben und abzurufen.

Projektteam:

Thomas Schlabach, Alexander Eger, Bastian Horn, Moritz Meier, Michael Hermann

Projektbetreuung:

Prof. Dr. Andreas Schaad